Корпоративный сервис межсистемного электронного взаимодействия

почему нас выбирают?

Сделаем ваши инвестиции в разработку максимально эффективными

Свяжем все корпоративные системы через единую шину под ключ

Обеспечим гарантированную доставку и сохранность данных

Почему нам доверяют?

Современный стек технологий

Огромные компетенции команды по созданию систем межведомственного и межсистемного взаимодействия

Включен в реестр росПО

Высокая отказоустойчивость

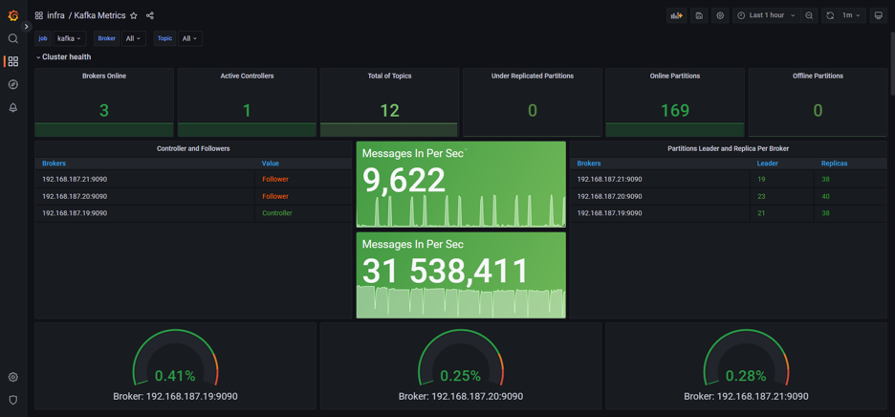

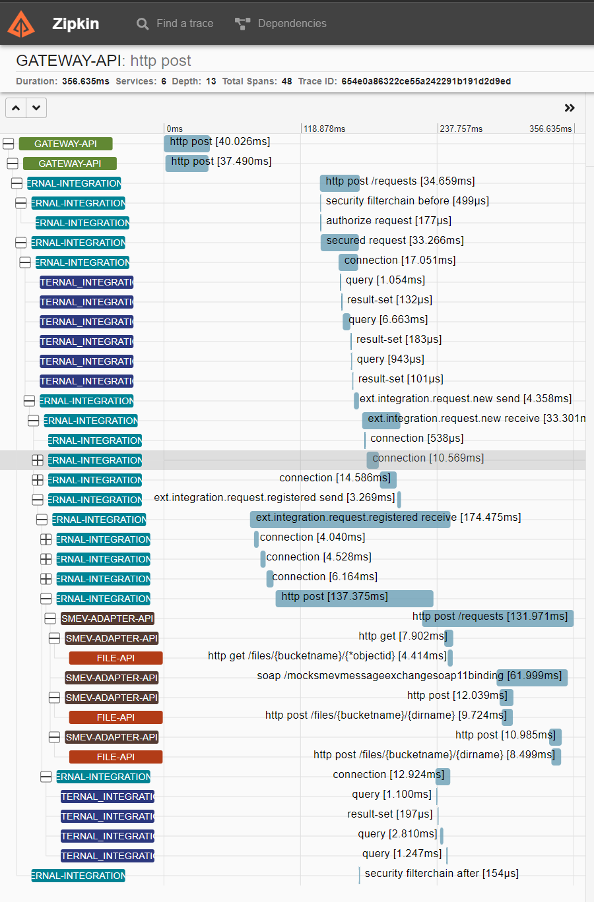

Системы мониторинга и журналирования обеспечивают высокую скорость реакции на инциденты

Высокая адаптивность системы

Мы вложили более 90 000 000 рублей и более 2-х лет на разработку этого продукта силами опытных разработчиков. Вы можете пройти этот путь самостоятельно или с нашей помощью.

Что выгоднее, решать Вам

тарифы

лицензия

Лицензия Open Source коробочная версия, со всей необходимой документацией для развертывания на вашем предприятии и дальнейшего развития и поддержки собственными силами.

Сопровождение

Наша команда возьмет на себя все заботы о том, чтобы система была правильно установлена на предприятие и качественно сопровождалась.

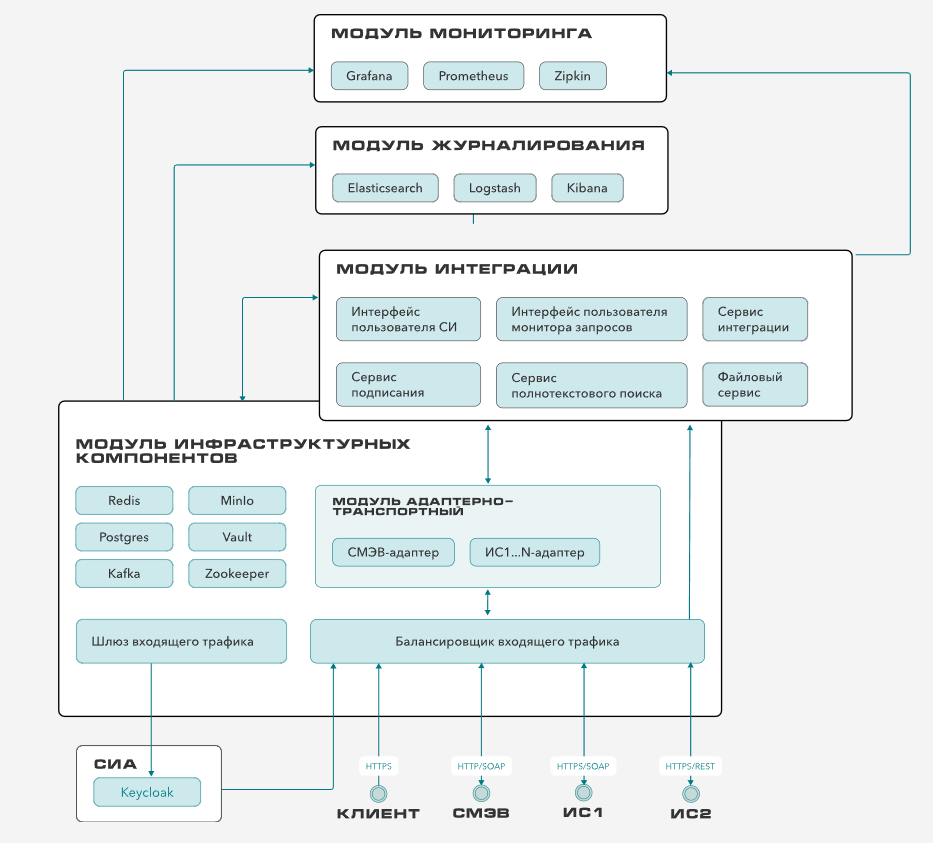

модуль инфраструктурных компонентов

- Интеграция неограниченного числа корпоративных ИС

- Удобная настройка взаимодействий в пользовательском интерфейсе

- Возможность синхронного и асинхронного взаимодействия

файЛОВЫЙ СЕРВИС

- Хранит файлы вложения, конверты запросов и ответов

- Исключает из внутреннего трафика передачу файлов больших объемов, заменяя его передачей ссылки на файлы вложения

- Может служить внешним файловым сервисом для ИС

модулЬ Журналирования

- Обеспечение возможности диагностики рабочего состояния сервисной шины для выявления проблем с передачей данных.

модуль мониторинга

- Обеспечивает возможность оперативного отслеживания истории всех транзакций, проходящих через КСМЭВ в рамках каждого запроса.

модуль адаптерно- ТРанСПОРТНЫЙ

- Обеспечивает единую точку подключения (взаимодействия) систем, в том числе со СМЭВ при необходимости

модуль идентификации и АУТЕНТИФИКАЦИИ (SIA)

- Имеет возможность интеграции с корпоративной SIA или с ЕСИА

модулЬ ИнтеграциИ*

- Обеспечение возможности централизованной маршрутизации информационных потоков средствами настраиваемой сервисной шины

ОСНОВНОЙ ФУНКЦИОНАЛ

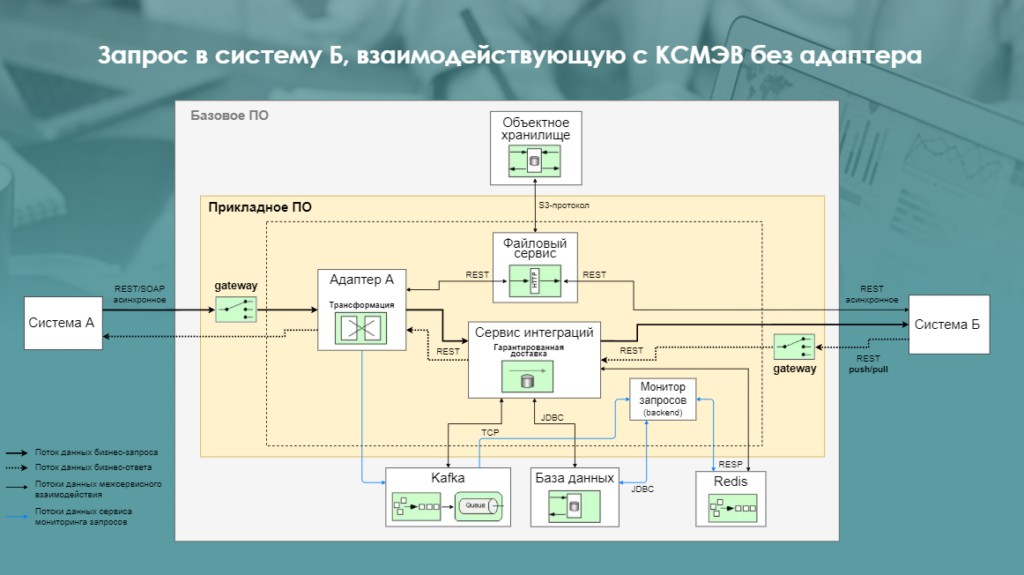

Структурная схема КСМЭВ

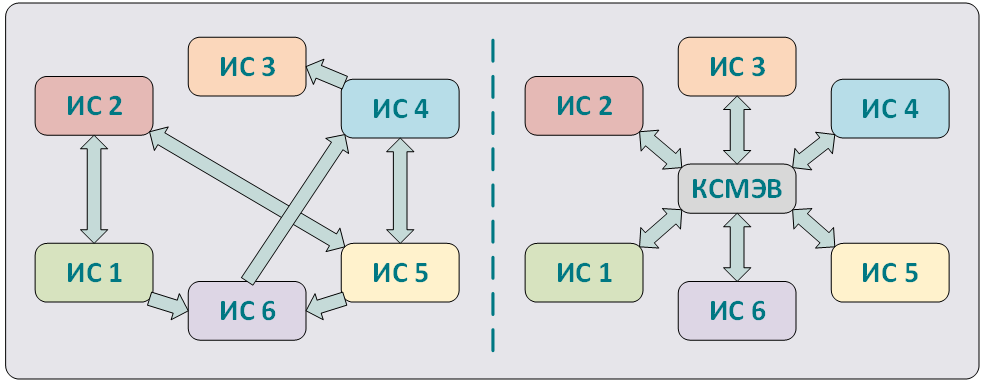

Преимущества для бизнеса

Интеграционные решения

Значительное сокращение затрат на интеграционные решения

Снижение затрат на разработку

Уменьшение сроков

Не нужна собственная команда

Преимущества для разработки

централизованная маршрутизация

Обеспечение возможности централизованной маршрутизации информационных потоков средствами настраиваемой сервисной шины.

информационный обмен

Обеспечение гарантированного информационного обмена

ЕДИНЫЙ формат

Приведение всех интегрированных информационных систем к единому формату передачи данных для обеспечения гибкости и масштабируемости

Безопасный канал

Обеспечение организация безопасного канала передачи и поддержания защищённых сетевых взаимодействий

диагностика

единый журнал взаимодействий

Функционал модулей

Модуль интеграции

Модуль адаптерно-транспортный

СИА

Модуль инфраструктурных компонентов

Модуль мониторинга и Модуль журналирования

Модуль мониторинга и Модуль журналирования

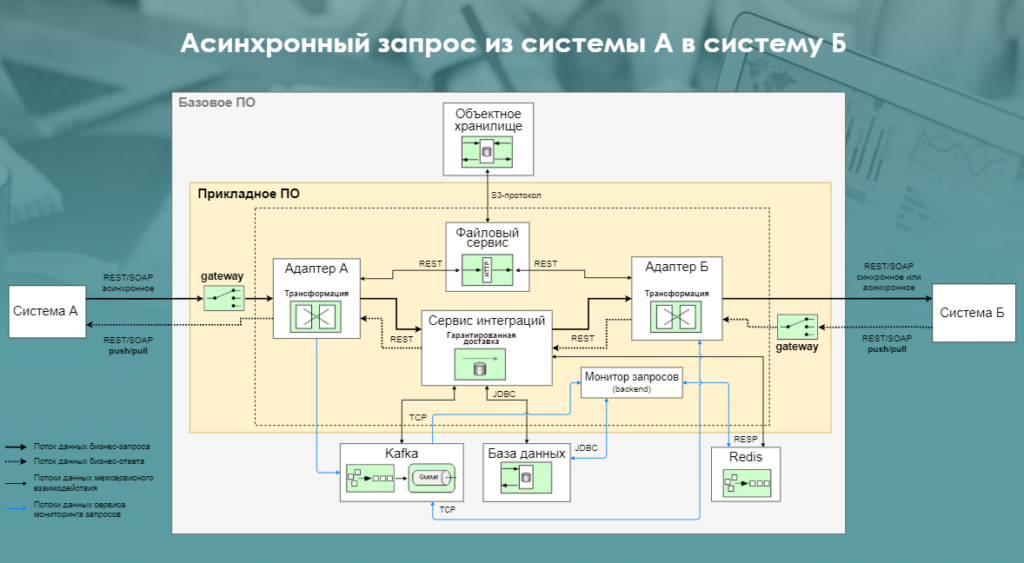

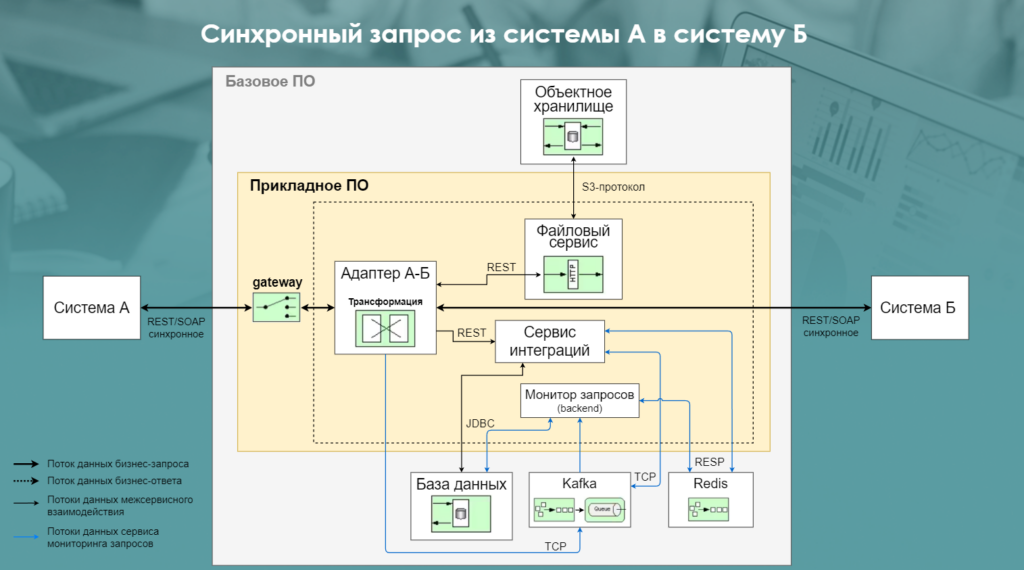

Механизм работы

Модуль интеграции

Аутентификация проходит по уже ставшему привычным для всех протоколу OAuth2.

Роль авторизационного сервера выполняет Keycloak, реализующий всю необходимую функциональность для управления пользователями, интеграцией с другими провайдерами идентификации (identity provider), такими как ЕСИА или соцсети, и с поддержкой федеративности (user federation), например LDAP. Содержит возможности по отслеживанию, сбору событий безопасности (успешные и неуспешные события входа, logout и другие). Подобная реализация позволяет минимальными настройками интегрироваться с существующими корпоративными системами идентификации и авторизации.

В целях соответствия SRP (single responsibility principle) авторизация проводится в Шлюзе (gateway-api), а непосредственно программная часть уже пользуется тем, что все проверки выполнены ранее.

Благодаря этому исключаются многократные запросы и проверки в авторизационный сервер и упрощается разработка и тестирование без снижения безопасности.

отказоустойчивость и гарантированная доставка

Для обеспечения отказоустойчивости, транзакционности и защищённости при получении нового запроса выполняется ряд проверок, производится дедупликация данных, что отражено на схеме, и сохраняется при помощи Apache Kafka для обеспечения гарантированности доставки и ускорения ответа отправителю. Дальнейшая обработка произойдёт асинхронно.

повышение работоспособности и уменьшение нагрузки на аппаратную часть

Для регистрации и мониторинга запроса по разным сущностям, сообщение о запросе читают из Apache Kafka и после дедупликации сохраняют в базе данных его настройки, статус и состояние. Далее отправляют в следующий этап маршрута запроса.

Данный механизм позволяет разгрузить ИС, участвующую во взаимодействии, обеспечить повышение скорости взаимодействия между системами, и снизить нагрузку на аппаратную часть.

асинхронное взаимодействие

При асинхронном типе взаимодействия происходи обращение к Apache Kafka и загрузка необходимых данных из БД с последующей отправкой соответствующему получателю. Для снижения нагрузки на сеть, контент запроса не скачивается, а передаётся по ссылке на файловый сервис. После получения подтверждения от получателя, в БД обновляется статус запроса, помечая его как ожидающий ответа.

синхронное взаимодействие

В случае синхронного взаимодействия обработка запроса происходит аналогично, но вместо подтверждения система получает бизнес-ответ (так же по ссылке на файловый сервис). Далее производится обновление записи в БД и отправка сообщения в Apache Kafka.

открытая архитектура

Финальной частью обработки становится отправка ответа отправителю. Производится чтение из брокера сообщений, получение данных о запросе и ответе из PostgreSQL, и последующая отправка отправителю с обновлением записи в журнале запросов.

Архитектура сервиса позволяет добавлять практически любые механизмы промежуточной обработки данных добавлением необходимого компонента к адаптерно-транспортному модулю. Например, возможно реализовать функции маскирования (передача другой ИС только части бизнес-данных), выгрузки данных из ИС для дублирования и хранения в файловом сервисе (для безопасности хранения, что также, при необходимости, обеспечит возможность переноса данных в другую ИС) и других.

локализация внешних сбоев и устранение их последствий

Наглядное обеспечение отказоустойчивости, снижение зависимости от существующих систем, упрощение обслуживания обеспечивается за счёт контура, замкнутого на КСМЭВ. При сбоях в одной или нескольких «точках отказа» в распределённом контуре происходят нарушения взаимодействий с множеством других систем, даже если они не связаны.

Например, происходит длительное отсутствие сетевой связности с получателем или отправителем, приводящее к статусу “ошибка” у записи запроса. В этом случае из UI можно перезапустить неуспешный этап, без потери связанности с другими ИС.

RecipientRecipientExternal-Integration-apiExternal-Integration-apiKafkaKafkaPostgreSQLPostgreSQLPOST /responsesсодержащий objectId "ответа"и objectIds "вложений"(при наличии) в file-apiи techAttributes и systemId для идентификации запросаДедупликацияtechAttributes и systemIdalt[Не найден отправленный запрос]Отправленный "запрос" не найден404 REQUEST_NOT_FOUND[Hайден отправленный запрос]объект "запрос"objectId "ответа" иobjectIds "вложений" (при наличии) в file-apiСохранение информацииоб ответе и изменениестатуса "запроса" на"RESPONSE_RECEIVED"id "запроса"id "запроса" в ext.integration.response.received200 OK

оптимизация потока данных

Мы разгружаем конечные ИС, минимизируя нагрузку потока данных, за счёт того что файловый сервис является внешним хранилищем данных для ИС. Все взаимодействия осуществляются через file-api.

На примере наших предыдущих внедрений можем рассмотреть взаимодействие асинхронного типа, где получатель сам отправляет нам ответы.

дополнительные возможности адаптеров

Как пример расширенного функционала адаптеров, можно рассмотреть возможность синхронного взаимодействия за счёт включения дополнительных шагов (например для аутентификации при отправке запроса).

гибкий файловый сервис

На данной схеме можно наблюдать работу по загрузке в MinIO с помощью файлового сервиса. Остальные операции (получение файла, удаление файла, загрузка нескольких файлов в один zip-архив) выполняется тем же способом.

Файловый сервис предназначен для абстрагирования работы с конкретной имплементацией. Как и ранее в презентации, здесь так же указан MinIO, однако архитектура позволяет простым способом сменить MinIO на любое другое S3 хранилище или, с некоторыми доработками, на любое другое хранилище (например S3 от облачного провайдера или какое-то своё объектное хранилище).

инструменты мониторинга

Инструменты мониторинга предназначены для получения технической информации по состоянию инфраструктуры и сервисов программного комплекса КСМЭВ (Prometeus производит сбор метрик, Grafana отображает алерты на основе метрик, Zipkin производит трейсинг взаимодействий).

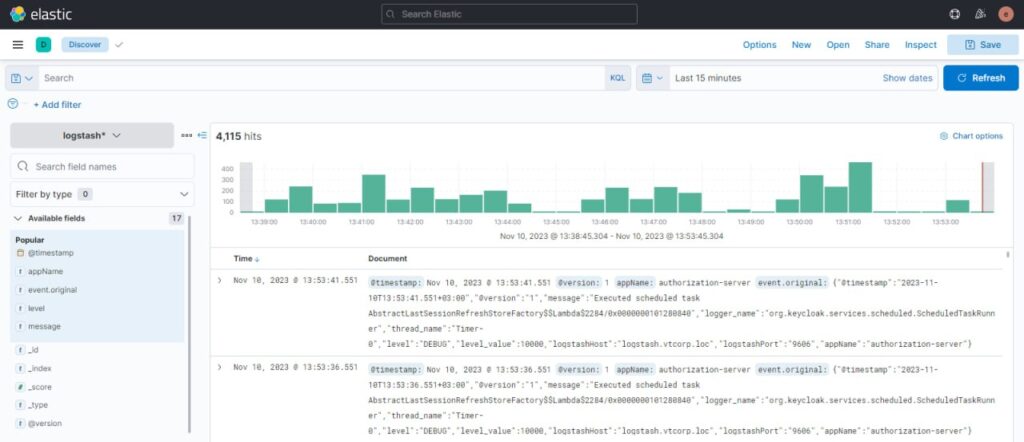

инструменты журналирования

Инструменты журналирования обеспечивают сбор и хранение логов в структурированном виде с возможностью полнотекстового поиска (Logstash принимает логи, Kibana их обрабатывает, Elasticsearch хранит).

современный архитектурные решения

Vault является не только лучшим современным и безопасным хранилищем секретов, но позволяет удобно управлять конфигурацией. А именно, обеспечивает быстрый доступ к конфигурационным файлам без необходимости заходить на виртуальную машину, обеспечивает версионность (можно вернуться к определённой версии конфигурационного файла).

Компонент синхронизации (Redis) используется для распределённых блокировок и лимитирования количества запросов в ИС в единицу времени. Позволяет легко горизонтально масштабировать количество подов с нашими сервисами без потери синхронности взаимодействия (с любым количеством подов мы не выходим за рейт лимиты и порядок выстраивания очереди запросов не сбивается).

гибкий файловый сервис

70% оборота

Приходится на разработку ПО и услуги. С 2014 г. деятельность компании связана только с разработкой ПО и услугами.

600 проектов

На сумму более 4 млрд. рублей

95% контрактов

осуществлялись в интересах госзаказчиков (контрактование в рамках 94, 44, 223 ФЗ)

2008

Год основания

100

Сотрудников

ООО “Высокие технологии” и ООО “АйТи “Ведомственные системы”

Команда имеет большой опыт в разработке корпоративных решений на рынке цифровизации и автоматизации функций федеральных и региональных органов власти, а также разработки и интеграции систем предоставления электронных государственных услуг. Разработчик Системы Межведомственного Электронного Взаимодействия СМЭВ3 по заказу Минкомсвязи.

6

продуктов

в реестре отечественного ПО

Упрощённая схема экосистемы КСМЭВ

Технологии

- Главная страница

- О компании

- Продукты

- Разработка

- Контакты

- Служба заботы

- Политика конфиденциальности

- Правила и Условия

- Телеграмм

- Дзен

- ВКонтакте

- Рутуб

Сайт использует cookies. Согласно политике конфиденциальности